Teknogav.com – Phishing merupakan jurus penjahat siber yang sifatnya sederhana dan efektif dalam memperoleh kredensial pengguna melalui penipuan. Jurus ini memungkinkan penjahat siber untuk memperoleh kata sandi, nomor kartu kredit, rincian rekening bank dan informasi rahasia lain. Biasanya mereka menggunakan topik atau tren terkini untuk memikat calon korbannya.

“Penjahat siber akan selalu mengikuti tren. Mereka tahu topik terbaru mana saja yang bisa mereka tungggangi secara efektif. Ini adalah teknik rekayasa sosial yang bermain di pikiran manusia. Itulah mengapa sulit untuk menolak mengklik tautan tidak dikenal, yang pada akhirnya bisa berubah menjadi bahaya bagi diri kita” ucap Adrian Hia, Managing Director untuk Asia Pasifik di Kaspersky.

Baca juga: Phishing Keuangan Terus Serang Perusahaan Asia Tenggara, Indonesia Terbanyak

Berdasarkan pemantauan pakar Kaspersky, topik utama yang digunaan untuk phishing pada tahun 2022 mencakup dana kompensasi, bonus dan pengembalian uang. Topik ‘bonus’ dan ‘dana kompensasi’ cukup menarik perhatian di masa krisis dan ketidakstabilan, sehingga mudah digunakan untuk mengelabui korban. Umpan terpopuler di tahun 2022 adalah ‘kampanye promosi dari bank-bank besar’. Calon korban digiring ke web palsu dan ditawari untuk menerima pembayaran sekali atau mengkuti survei kualitas layanan.

Di negara yang penduduknya mayoritas menganut Islam, skenario penipuan menggunakan kedok pengiriman paket amal. Jurus ini mengusung program ‘Bantuan Ramadan’ untuk membantu keluarga berpenghasilan rendah selama bulan Ramadan. Hal ini mengingat makin mahalnya makanan dan produk-produk rumah tangga di bulan Ramadan.

|

| phishing berkedok pengiriman paket amal |

Baca juga: Sebagian Besar Upaya Phishing di Indonesia Targetkan Sektor Keuangan

|

| contoh phishing berkedok pengembalian dana |

Modus penipuan di Singapura adalah dengan pengembalian biaya pasokan air karena adanya penagihan ganda. Penjahat siber mencatut nama otoritas pasokan air untuk modus ini, mereka tidak menggunakan krisis energi atau sumber daya sebagai dalih.

“Solusi kami memblokir lebih dari 43 juta serangan phishing terhadap pengguna kami di Asia Tenggara tahun lalu. Jelas, phishing adalah alat yang sering digunakan penjahat siber, karena sifatnya memerlukan partisipasi pengguna, cukup mengklik tautan atau membuka file. Jadi, sangat penting bagi semua orang untuk mengetahui cara kerja phishing yang sebenarnya sehingga kita dapat terhindar menjadi mangsanya,” lanjut Hia.

Tahap-tahap Kampanye Phishing

Pakar Kaspersky melihat adanya peningkatan serangan spear-phishing yang menargetkan bisnis di seluruh dunia pada tahun 2022. Biasanya kampanye bisa dilakukan dengan satu tahap saja, tetapi ada juga yang dilakukan dalam beberapa tahap. Penipu bisa mengatasnamakan calon klien di email pertama. Isi email tersebut meminta calon korban memberikan informasi mengenai produk dan layanan. Jika korban membalas email tersebut, maka serangan phishing pun dimulai.

- Tahap 1: Serangan dilakukan melalui email atas nama organisasi perdagangan nyata yang meminta lebih banyak informasi mengenai produk dari perusahaan calon korbannya. Isi email terlihat masuk akal dan tidak mengandung unsur mencurigakan berupa tautan atau lampiran phishing. Namun, alamat email menggunakan email gratisan seperti gmail.com yang terlihat pada contoh di bawah ini.

|

| Contoh email pertama |

Penggunaan email gratis untuk spear phishing atas nama organisasi tidak lazim, karena email gratisan jarang dipakai dalam bisnis. Biasanya serangan yang ditargetkan menggunakan spoofing dari domain resmi organisasi yang dijadikan kedok. Bisa juga mendaftarkan domain yang mirip aslinya. Google dan Microsoft juga cukup cepat memblokir alamat email yang terindikasi mengirim spam. Penyerang biasanya menghindari hal ini dengan menggunakan alamat email berbeda di header ‘From’ dan header ‘Reply to’. Jika korban membalas email ke alamat email yang berbeda, maka koresponden terlihat dimulai dari korban sehingga kemungkinan diblokir lebih rendah.

Baca juga: Hati-hati, Ada Tautan Phishing Disebarkan Melalui Email Pemberitahuan SharePoint Resmi

- Tahap 2: Setelah korban membalas email perta, penyerang mengirim pesan baru yang meminta untuk membuka situs berbagi file. Email juga menyematkan tautan file PDF berisi daftar pesanan.

|

| email dengan tautan |

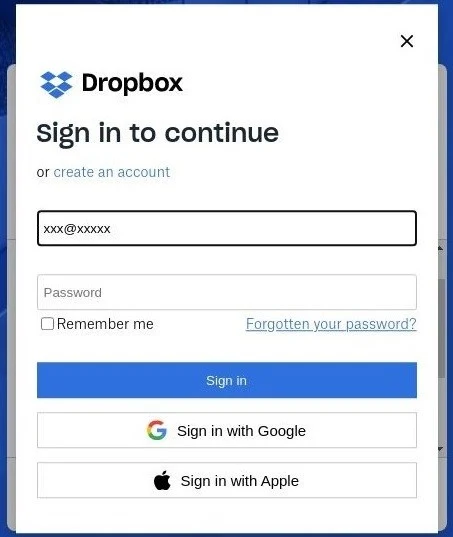

- Tahap 3: Ketika tautan diklik, maka akan mengarah ke situs palsu yang dibuat oleh kit phishing terkenal. Alat ini menghasilkan halaman phishing untuk mencuri kredensial dari sumber daya tertentu. Kaspersky memiliki solusi yang dapat memblokir halaman Dropobox dan WeTransfer palsu yang dibuat menggunakan kit tersebut.

|

| Halaman WeTransfer palsu yang dibuat menggunakan kit phish yang sama dengan situs kampanye target |

| ||

| Halaman login dengan formulir phishing |

- Tahap 4: Jika korban mencoba masuk, nama pengguna dan kata sandi mereka dikirim ke https://pbkvklqksxtdrfqkbkhszgkfjntdrf[.]herokuapp[.]com/send-mail.

|

| Representasi HTML dari formulir phishing |

Sejak dimulai April 2022, kampanye dengan kegiatan berbahaya tersebut mencapai punjaknya pada Mei dan berakhir di bulan Juni. Sasaran kampanye ini tersebar di seluruh dunia. Negara-negara tempat penyebaran kampanye termasuk Amerika Serikat, Belanda, Bosnia dan Herzegovina, Iran, Kazakhstan, Jerman, Malaysia, Mesir, Portugis, Rusia, Serbia, Singapura, Thailand, Turki dan Yordania.

Tren phishing di tahun 2023

Krisis memicu perkembangan kejahatan, termasuk dunia olnine. Selama tahun-tahun mendatang, kemungkinkan penipuan yang menjanjikan kompensasi dan pembayaran akan tetap populer. Penjahat siber akan mencatut nama lembaga pemerintah, perusahaan besar dan bank. Ketidakpastian pasar mata uang dan keluarnya perusahaan dari pasar negara tertentu kemungkinan mempengaruhi jumlah penipuan terkait belanja online.

Selama tahun 2020 dan 2021, topik pandemi telah populer di kalangan penjahat siber. Namun topik ini mulai berkurang di tahun 2022, yang akhirnya tak relevan. Akhirnya, isu tersebut pun digantikan oleh isu global yang lebih kuat.

Serangan phishing bertarget pun telah meningkatkan jurusnya dengan tidak langsung menyematkan tautan ke situs phishing. Email berisi tautan phishing baru dikirim setelah menerima email balasan. Kemungkinan tren ini akan berlanjut. Trik baru ini juga kemungkinan digunakan untuk menyasar sektor korporasi di tahun 2023. Tentu saja serangan yang dilancarkan akan memberikan keuntungan signifikan bagi penyerang.

Kaspersky juga menawarkan produk terkini yang dapat mencegah lolosnya ancaman siber. Lini produk terkini Kaspersky dapat dibeli di tautan ini, tentunya dengan diskon 15% di 8.8.